A survey of Storage Virtualization

A Survey of Storage Virtualization

Introduction

With the development of information technology and data processing technology, especially the rise of 5G communication technology, the traditional information system can no longer meet the demand for efficient and high-capacity storage with low latency. Traditional information processing and storage systems are cumbersome, have limited storage size and have low application rates. In order to optimize the computer storage function, storage virtualization technology has emerged. After more than a decade of development, storage virtualization has been gradually accepted by people, improving the storage performance and security performance of computer systems.

The challenges of adopting traditional storage

When the traditional RAID group storage mode is deployed, the configuration planning and later maintenance of the business is extremely complicated. In the 5G environment, the storage volume is bound to surge, and when the number of hard disks reaches a certain level, not only is the configuration process more prone to errors, but the later adjustments will be more complex, which will bring a lot of management and maintenance costs.

There is also a very serious problem, the use of traditional storage will lead to performance risks, system operation and recovery speed are difficult to meet the requirements of 5G low latency. In recent years, the growth of hard disk capacity, and hard disk read and write rate growth is extremely mismatched, hard disk capacity has grown nearly 100 times, while read and write performance growth of even less than 2 times. The direct result of this asymmetric growth is the use of physical hard disk as a unit to do the traditional way of RAID inefficiency and increasingly poor reliability.

The traditional storage model is also unable to meet the requirements of 5G services in backup recovery operations.

Storage virtualization and its benefits

Storage virtualization is the process of converting traditional computer hardware data storage into virtual storage. Storage virtualization integrates a single function within a system to enhance the comprehensiveness of the system. Storage virtualization technology is a means of virtualizing storage, which virtualizes complex and diverse real-world technology devices in an abstract way and enables good control of real-world physical devices. From the user’s point of view, storage virtualization is the original disk, hard disk storage data technology for virtualization, the application of all the data stored through virtualization, the user no longer have to consider the storage location and storage security. From the enterprise manager’s point of view, storage virtualization stores all enterprise data and information in the virtualized storage pool, and integrates information management, so that enterprise managers can use information more quickly and efficiently. This is also the case with virtual tape libraries, which are often used by enterprises today.

With the use of storage virtualization technology, a cloud storage space with huge capacity can be developed separately from the hardware storage space of the host computer, and users can upload and store many types of information, which solves the problem of incompatibility between different information and storage devices and can save a lot of hardware acquisition costs for users.

At the same time, it can also greatly improve the security of information data, generally speaking, the information stored in hardware facilities, if there is an accidental power failure and other conditions, it is easy to lead to abnormalities in the storage area and lead to information loss, which is bound to be a huge loss for users, while the cloud space is not affected by these factors, even if the information is lost due to the user’s wrong operation, it can also be recovered through the file recovery technology mechanism in the cloud platform, reducing the loss caused by operational errors.

Storage Virtualization Technology

Storage virtualization technologies can be divided into host-based storage virtualization, device-based storage virtualization, and network-based storage virtualization according to the principle of implementation.

Host-based Storage Virtualization

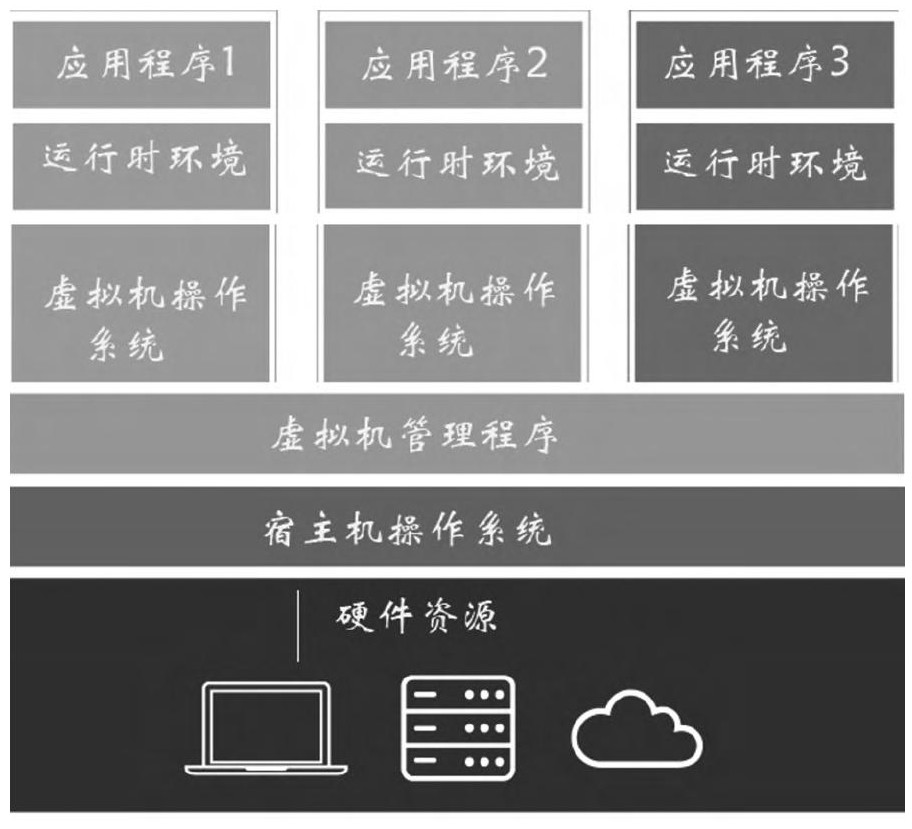

The control software of this data storage method is installed on the host computer, so that the data stored in the subsystem can be retrieved and viewed directly through the host computer. A host can be connected to several agent systems, and each agent system can share a certain amount of data storage capacity, reducing the pressure on the host data storage. At the same time, the host virtualization technology is easy to implement, and the equipment cost is low, which has a high cost performance.

However, this virtual storage method also has shortcomings, such as scalability is not strong, the efficiency of the use of internal storage data will be affected by the operational stability of the host.

In addition, there may be data protection barriers between the various agent systems, and even access rights may be restricted, which will also affect the application value of virtual storage.

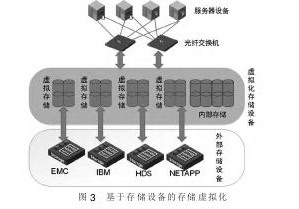

Device-based Storage Virtualization

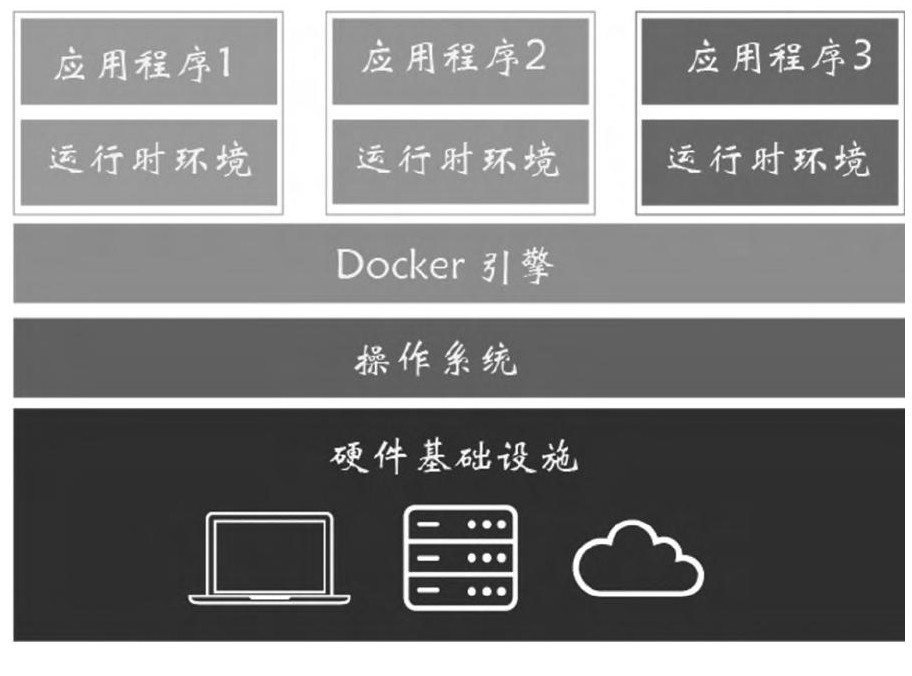

The storage devices mentioned here refer to the storage modules distributed in the virtual terminal. Virtual storage based on storage devices also has its own advantages, such as easier management, with the help of information integration technology, you can dynamically grasp the storage capacity of each storage module, remaining capacity and other basic information on the computer.

However, as an independent component of the computer system, the storage device can provide relatively limited data storage capacity, and with the increase in the number of storage modules inside the computer, there will be signal crosstalk between each other and other problems, which will also have a negative impact on the security of stored data.

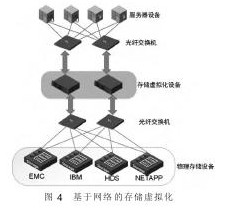

Network-based Storage Virtualization

The Internet can provide a dedicated server for virtual computer storage, and the server implements standard operating systems, such as the commonly used Windows, Linux, etc., ensuring the security of the virtual storage environment and the confidentiality of data information.

The advantage of this storage method is that there is no need for individuals or units to purchase storage equipment, but the Internet provider provides a unified shared server, and any enterprise or individual can use the virtual server with a certain storage capacity after the main audit, so it has certain advantages in terms of storage capacity, data security and cost.

Summary

Computer storage virtual technology occupies the computer storage market with its great advantages. The application of this technology not only facilitates people’s work in the computer field, but also provides space for the development of large-scale storage of information data in the era of big data. In the future development, we need to rely on virtualization software to support the development of storage virtualization technology, improve the performance of server storage, so as to better meet the needs of data storage in the era of big data.

References

[1]Guanglei Zhu. Cloud Storage Trend of Technology Development and Application[J]. Computer Knowledge and Technology, 2011, 7(11):2561-2562.

[1]Xiujuan Tian. Discussion on Storage Virtualization Technology[J]. Information and Computer(Theoretical Version),2020,32(02):15-17.

[3]Qingquan Dong, Qianjun Wu, Yuhang Cheng. Research on Cloud Computing Based on Storage Virtualization in Data Center[C]. Science and Engineering Research Center. Proceedings of 2019 International Conference on Mathematics, Big Data Analysis and Simulation and Modeling(MBDASM 2019).Science and Engineering Research Center:Science and Engineering Research Center,2019:217-219.